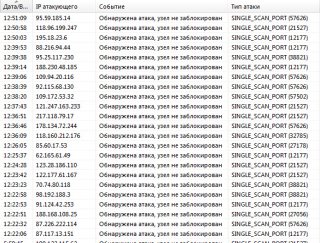

Разочеровался фаерволе KISа 2011, не детектирует ничего, перешел на Outpost, вот какие он блокирует сетевые атаки:

Сканирование портов (Port Scanning)

Не атака сама по себе, но действие, обычно предшествующее атаке, когда TCP и UDP порты вашей системы опрашиваются с целью определения потенциальных уязвимостей, таких как открытые порты (к которым атакующий может подсоединиться для получения контроля над компьютером), реакция системы на различные запросы и т.д. В крупных сетях может происходить при использовании программ, сканирующих систему на наличие доступных сетевых ресурсов (утилиты типа "Network scan").

Отказ от обслуживания (Denial Of Service)

Любое действие, результатом которого является падение системы или снижение ее производительности. Это могут быть попытки послать большое количество данных с различных адресов на порты вашей системы до получения ошибки или падения по причине израсходования всех системных ресурсов ("отказ от обслуживания" - "denial of service"). Вероятность случайного возникновения такой ситуации крайне мала, поэтому если вы столкнулись с ней, обратите особое внимание на конфигурацию Outpost Firewall.

Фрагментированные ICMP-пакеты (Fragmented ICMP)

Эта атака использует уязвимость в реализации Microsoft TCP/IP и была популярна некоторое время назад.

Посылая ICMP-пакеты в виде фрагментов, измененных таким образом, чтобы размер пакета превышал 1472 байт после сборки на компьютере под управлением Windows 95, 98, NT или 2000, было возможно нарушить нормальную работу компьютера, вызвав снижение производительности или даже падение ОС. Последовательность фрагментированных ICMP-пакетов вызывает несанкционированное получение доступа стеком TCP/IP атакуемой системы к неверным областям памяти компьютера, что либо сказывается на отказе некоторых служб (denial of service), либо вызывает падение ОС.

В наши дни эта атака не особо актуальна, но получение таких пакетов может означать, что кто-то сканирует вашу систему на предмет простейших уязвимостей. Иногда администраторы используют фрагментированные ICMP-пакеты для тестирования эффективности сети и ее способности передавать большие пакеты.

Например, выполнение следующей команды может вызвать обнаружение атаки:

ping IPaddress -l 65500.

Существует несколько разновидностей этого класса атак, например:

JOLT2, атака типа "Отказ от обслуживания", использующая непрерывный поток идентичных фрагментированных IP-пакетов с целью израсходования большого количества ресурсов процессора. Большинство операционных систем Windows подвержены этой атаке из-за ошибок в их методах сборки IP-пакетов.

TARGA3, посылает случайные неверные IP-пакеты, которые вызывают падение или неожиданное поведение некоторых IP-стеков. Неверные IP-пакеты состоят из неверных данных (протокол, размер пакета, заголовок, параметры, смещения, TCP-сегменты и флаги маршрутизации) и неверно фрагментированы. Когда TCP-стек получает неверный пакет, ядро вынуждено выделять ресурсы для его обработки. Если система получит достаточно большое количество неверно сформированных пакетов, то израсходование всех ресурсов может вызвать падение.

Фрагментированные IGMP-пакеты (Fragmented IGMP)

То же самое, что Fragmented ICMP, только используются IGMP-пакеты.

Примером такой атаки является IGMPSYN, атака типа "Отказ от обслуживания", нацеленная на зависание компьютера жертвы. IGMPSYN посылает IGMP-запросы первого типа со случайными исходными адресами. Системы, подверженные этой атаке: Win 95, 98.

Короткие фрагменты (Short Fragments)

Данная атака использует особенности обработки слишком больших IP-пакетов, которые разбиваются на множество фрагментов, а затем ядро собирает все фрагменты для получения исходного пакета. Атака посылает слишком короткий фрагмент пакета, который не может содержать даже заголовка, что вызывает падение системы после сборки.

Атака "My Address"

Распространенная атака, нацеленная на присвоение IP-адреса локального компьютера, имитацию его присутствия в сети и захват всех его соединений, чтобы использовать активность удаленного компьютера в своих целях. Эта проблема может являться результатом неверно написанного ПО и в данном случае может быть проигнорирована.

Примером атаки этого класса является атака Snork.

Перекрывающиеся фрагменты (Overlapped Fragments)

Спецификация IP-протокола описывает алгоритм сборки, который приводит к перезаписи накладывающихся частей предыдущих полученных фрагментов новыми фрагментами. При такой реализации сборки атакующий может создать последовательность пакетов, в которой первый фрагмент будет содержать безвредные данные, а какой-нибудь из последующих будет частично накладываться на информацию из TCP-заголовка (порт назначения, например) и вызывать таким образом его изменение, приводящее к падению системы из-за ошибок памяти.

Атака "Winnuke"

Данные атаки нацелены на системы Windows 95, NT и 3.11 и используют возможность TCP Out-of-Band (OOB). Атакующий посылает пакет с данными OOB на 139-й порт компьютера жертвы. 139-й порт - это порт NetBIOS, который не принимает входящие пакеты без установленного флага OOB. Компьютер не в состоянии обработать этот пакет, что может приводить к потере Интернет-соединения или даже к отказу от обслуживания и падению системы.

Атака "Teardrop"

Teardrop использует так называемую "ошибку накладывающихся IP-фрагментов", которая приводит к неверной обработке таких фрагментов алгоритмом сборки, реализованном в TCP/IP. Данная атака заключается в отправке датаграммы с неверно установленными значениями начала и длины фрагмента. Путем изменения значения смещения пакета эти параметры устанавливаются таким образом, что фрагменты меняют свое положение после сборки датаграммы в памяти компьютера, вызывая ошибки памяти, приводящие к отказу от обслуживания или падению систем под управлением Windows 3.1, 95, NT.

Атака "Nestea"

Nestea - это разновидность атак, использующих фрагменты, типа Teardrop. Некоторые стеки TCP/IP падают при неверной обработке особых последовательностей фрагментов, приводя к падению системы. Атака Nestea наиболее характерна для операционных систем Linux и использует ошибку в рефрагментационном коде Linux (код, который реформатирует и собирает полученные пакеты избыточного размера).

Системы, подверженные этой атаке: Win 3.1, 95, NT и некоторые версии Linux.

Атака "Iceping"

Использует т.н. SPing-уязвимость в реализации протокола ICMP. Эта уязвимость вызывает неверную обработку Windows больших (чуть больше чем 64 Кб) ICMP-пакетов, разбитых на большое количество маленьких фрагментов размером менее килобайта, что приводит к зависанию системы или ее падению после сборки пакета.

Атаке подвержены не только Windows системы, но и Mac OS и некоторые версии Unix.

ICMP-атаки

ICMP-атаки используют уязвимости в реализации протокола ICMP. ICMP используется уровнем IP для отправки узлам однонаправленных информационных сообщений. Так как в ICMP нет аутентификации, атаки, использующие этот протокол могут приводить к отказу от обслуживания и позволяют атакующему перехватывать пакеты.

Среди атак этого класса - 1234 и MOYARI13. Смысл обеих атак заключается в отправке разного рода некорректных ICMP-пакетов на компьютер жертвы, вызывающих падение ОС при их получении (сетевой стек перестает отвечать). Атака используется против Windows 95/98.

Атака "Opentear"

Opentear использует случайно измененный исходный адрес и отправляет случайным образом фрагментированные UDP-пакеты на случайные порты. Эти пакеты занимают до 100% процессорного времени на Windows 95, 98, NT, 2000 и некоторых версиях OpenBSD и может приводить к перезагрузке.

Атака "Nuke"

Эта атака использует особенности протокола TCP/IP и является результатом неверной реализации поддержки сетей в Windows 95, 98, NT и 2000.

В сетях TCP/IP для проверки работы узлов применяется протокол ICMP. В случае ошибок в работе, таких как потеря соединения или недоступности линии, генерируется ICMP-сообщение, за которым следуют определенные действия, например, реорганизация маршрутизации путем исключения линии из таблицы маршрутизации. В то же время все соединения с недоступным узлом прерываются. Атака Nuke отправляет ICMP-пакет (как правило, через 139-й порт) с сообщением 'адресат недоступен' на компьютер A, соединенный с компьютером B, вызывая разрыв соединения.

IGMP-атаки

IGMP-атаки используют уязвимость IGMP-протокола или его реализации. Атаками этого класса являются:

FAWX, FAWX2, KOX, SYN.

FAWX, как и KOX, - это IGMP-атаки типа "отказ от обслуживания". FAWX и KOX используют фрагментированные IGMP-пакеты большого размера, вызывая падение системы на компьютере жертвы. Системы, подверженные данной атаке: Win 95, 98, NT.

FAWX2 отправляет фрагментированный мусор на 139-й порт, вызывая синий экран в Windows 95, 98, 2000.

Атака SYN (запрос соединения TCP) - это обычная атака типа "отказ от обслуживания", заключающаяся в следующем:

Используя подмененный IP-адрес, не использующийся в Интернет, атакующий отправляет множество SYN-пакетов на компьютер жертвы. Для каждого полученного пакета компьютер выделяет ресурсы и отправляет на исходный IP-адрес подтверждение (SYN-ACK). Так как атакованный компьютер не получает ответа от атакующего, он 5 раз пытается заново переслать SYN-ACK, с 3-, 6-, 12-, 24- и 48-секундными интервалами, и только через 96 секунд после последней попытки освобождает выделенные ресурсы. Если сложить это время, то станет ясно, что компьютер жертвы выделяет ресурсы более чем на 3 минуты для ответа всего лишь на один SYN-пакет. Если атакующий использует такой метод неоднократно, на компьютере жертвы в конце концов заканчиваются ресурсы и он перестает обрабатывать соединения, вызывая отказ от обслуживания.

Атака на порт 139

Отправляет SMB-фрейм с пустым (NULL) полем имени, вызывая нестабильность и падения следующих систем: Windows 95, 98, NT.

Атака "RST"

Эта уязвимость может позволить атакующему создать условия для отказа от обслуживания установленных TCP-соединений, что влечет за собой преждевременный разрыв сессии. Так как атака использует случайный IP-адрес в качестве источника, возможно источник (если он существует) отправит обратно на сервер пакет обрыва соединения (RST/ACK), сигнализирующий о том, что он не отправлял запрос на соединение. Наиболее вероятно, что IP-адрес не соответствует ни одному из активных соединений (так как это случайное число); сервер будет пытаться инициировать соединение заново, отправляя обратно на фиктивный исходный IP-адрес пакеты SYN/ACK, а затем RST/ACK (так как не получит обратно ни одного ACK-пакета). Все это создает незавершенные или полуоткрытые соединения. Атаки RST могут также вызывать постоянное изменение маршрута маршрутизатором, что отнимает его ресурсы.

Атака "TIDCMP"

TIDCMP - это ICMP-атака подавления источника, которая отправляет фальшивое ICMP-сообщение типа 4 на маршрутизатор жертвы. Целью подавления источника является извещение компьютера-источника о том, что узел получателя не способен в данный момент больше обрабатывать данные и должен приостановить работу до того момента, как он сможет продолжить.

Атака "RFPOISON"

Специальным образом сформированный пакет может вызвать отказ от обслуживания на узлах под управлением NT 4.0, приводя сетевые соединения в негодность. Данная атака приводит к падению процесса services.exe, что, в свою очередь, делает невозможным выполнение действий через именованные каналы (named pipes). Как следствие, пользователи не смогут удаленно входить в систему, выходить из нее, управлять реестром, создавать новые подключения к общим файловым папкам или выполнять удаленное администрирование. Такие службы как Internet Information Server могут также перестать работать должным образом. Перезагрузка атакуемой системы решит проблему в том случае, если она снова не подвергнется атаке.

Источник проблемы заключается в способе, которым srvsvc.dll производит вызовы к services.exe. Некоторые MSRPC-вызовы возвращают значение NULL, которое некорректно интерпретируются процессом services.exe, что может привести к его падению.

Если данная уязвимость используется совместно с другими, возможно такая атака вызовет на компьютере отладчик (например, Dr Watson). Если отладчик заранее был заменен Троянцем, это приведет к запуску его вредоносного кода на атакуемом компьютере.

Атака "RFPARALYZE"

В реализации NetBIOS (Network Basic Input/Output System, Базовая сетевая система ввода/вывода - протокол, позволяющий приложениям взаимодействовать в рамках локальной сети) систем Microsoft Windows 95/98 существует удаленно используемая уязвимость, что мешает Windows 95/98 должным образом контролировать ввод пользователя. С помощью отправки специального пакета - запроса на NetBIOS-сессию с исходным именем NULL, атакующий удаленно может вызвать отказ от обслуживания.

RFParalyze использует эту уязвимость в NetBIOS и нацелена на службу Windows Messenger Service (не путать со службой мгновенных сообщений MSN Messenger), которая может быть основана на NetBIOS и позволяет приложениям извещать пользователя о событии пришедшего сообщения. Атакуемая система блокируется, перезагружается или теряет способность к сетевым соединениям.

Неверное поле (Malformed IP Options)

Отправляет пакет с размером поля IP Options, превышающим 38 байт, вызывая переполнение буфера в стеке TCP/IP, что дает возможность выполнять на атакованной системе любой вредоносный код или вызывать отказ от обслуживания на Windows 2000, XP SP1. Кроме того, Windows отвечает на каждый пакет ICMP-сообщением, что может привести к возрастанию потребления сетевого трафика и замедлению работы всей сети.

Уязвимость RPC DCOM

Уязвимость переполнения буфера в Microsoft Windows может быть использована удаленно через интерфейс DCOM RPC, который прослушивает 135-й TCP/UDP порт. Проблема заключается в недостаточной граничной проверке запросов активации объекта DCOM. Использование этой ошибки может приводить к получению удаленного доступа к системе и выполнению вредоносного кода с привилегиями Local System, вызывая падение системы. Эту уязвимость используют различные черви (например, MSBlast) и некоторые хакерские утилиты. Системы, подверженные данной атаке: Windows 2000 Professional SP4, Windows 2000 Server SP4, Windows XP Professional SP 1, Windows NT 4.0, Windows 2003.

Неверный IP-пакет

В ходе атаки на компьютер жертвы отсылаются IP-, TCP- или UDP-пакеты с неверной длиной заголовка. Подобные пакеты не пропускаются системой, а их избыточное количество приводит к падениям и другим ошибкам системы.

Ethernet-атаки

Когда данные пересылаются по сети с одного компьютера на другой, исходный компьютер рассылает ARP-запрос для определения MAC-адреса по IP-адресу целевого компьютера. Между временем отправки широковещательного сообщения и ответом с Ethernet-адресом данные могут подвергаться подмене, краже или несанкционированному перенаправлению третьему лицу.

Данный класс представляют следующие атаки:

Подмена IP-адреса (IP Spoofing) - Атакующий подменяет свой IP-адрес и пытается переполнить сеть избыточными данными, вызывая отказ от обслуживания.

Подмена адреса шлюза (Gateway sniffing) - Хакер может заменить MAC-адрес своим и перенаправить трафик на контролируемый им компьютер, подменяя ARP-ответы. Это позволяет ему просматривать пакеты и видеть все передаваемые данные. Также это позволяет перенаправлять трафик на несуществующие компьютеры, вызывая замедления в доставке данных или отказ от обслуживания. Подменяя MAC-адрес на Интернет-шлюзе, специализированные хакерские утилиты-снифферы могут также перехватывать трафик, включая чат-сессии и прочие частные данные, такие как пароли, имена, адреса и даже зашифрованные файлы.

Конфликт IP-адресов - Атакующий может заблокировать компьютеру доступ в сеть, генерируя ложные ARP-ответы и дублируя каждый IP-адрес в сети, вызывая конфликты IP-адресов.

Cканирование сети - Некоторые массово распространяющиеся вирусы используют энумерацию узлов для распространения с одного компьютера на другой, заражая их по очереди. Этот метод также используется сканерами сети и анализаторами уязвимостей.

Источник:

Внимание! У Вас нет прав для просмотра скрытого текста.

Внимание! Данная статья была написана более полугода назад, актуальность материала и состояние жизни ссылок не гарантируется! Воспользуйтесь дополнительными параметрами для поиска необходимого вам контента! Приносим свои извинения...

Внимание! У статьи пока нет комментариев, оставьте первым свой комментарий?