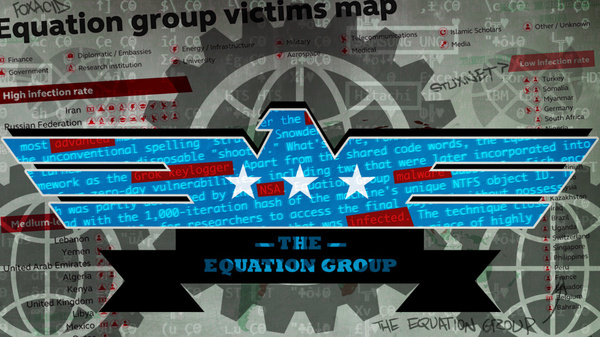

В минувшие выходные весь мир взбудоражило известие о том, что хакеры из группы The Shadow Brokers (о которой ранее никто не слышал) якобы взломали другую хак-группу, Equation Group, напрямую связанную с АНБ. Злоумышленники устроили аукцион по продаже «кибероружия спецслужб» и уверены, что смогут собрать более 1 000 000 биткоинов (около 568 млн долларов). О ситуации у себя в Twitter подобно высказался Эдвард Сноуден. А эксперты «Лаборатории Касперского», тем временем, проанализировали доступную часть дампа и сообщили, что опубликованные файлы действительно связаны с группой Equation Group.

В Twitter Эдвард Сноуден пишет: «сам по себе взлом промежуточных малварь-серверов АНБ не является беспрецедентным, а вот публикация [данных] является. Вот что вам нужно знать о ситуации:

1) АНБ отслеживает и атакует C&C серверы малвари, эта практика называется Computer Network Exploitation (CCNE). Так же поступают и наши конкуренты.

2) Зачастую АНБ годами остается незамеченным на C&C серверах и ORB-ах (прокси хопах) правительственных хакеров. Так мы следим за их операциями.

3) Именно так мы похищаем хакерские инструменты конкурентов и реверс-инженерим их, чтобы создать так называемые «fingerprints», которые помогут нам отслеживать их в будущем.

4) Вот что интересно: АНБ — не волшебники. Наши конкуренты поступают с нами точно так же, и порой им сопутствует успех.

5) Зная об этом, хакерам АНБ (TAO) приказывают не оставлять свои хакерские тулзы (бинарники) на серверах после операций. Но люди ленивы.

6) В чем новость? То, что промежуточные серверы АНБ подвергаются аткам конкурентов – не ново. Конкуренты, публично демонстрирующие, что они сделали – это ново.

7) Почему они так поступили? Никто не знает, но я подозреваю, что это дело скорее по части дипломатии, а не разведки, особенно в свете эскалации, вызванной хаком DNC.

8) Косвенные улики и здравый смысл указывают на то, что ответственность лежит на России. И вот почему это так примечательно.

9) Данная утечка – это, скорее всего, предупреждение, что некто может доказать, что США ответственны за любые атаки, которые осуществлялись с данного сервера.

10) Этот [инцидент] может иметь далеко идущие внешнеполитические последствия. Особенно если какие-либо из этих операций затрагивали союзников США.

11) Особенно если какие-либо операции были связаны с выборами.

12) Соответственно, всё это может быть попыткой повлиять на мнение тех, кто принимает решения, когда они уже обдумывали жесткий ответ на взлом DNC.

13) TL;DR: похоже, с помощью данной утечки кто-то посылает сообщение, что эскалация этой игры в обличителей может закончиться очень плохо».

Сноуден говорит о том, что западная пресса и спецслужбы почти открытым текстом обвиняют во взломе Национального комитета Демократической партии США (DNC) российских правительственных хакеров. Обнародовавшего информацию DNC хакера, Guccifer 2.0, считают фейком и личностью, созданной российскими спецслужбами, в попытке замести следы и дезориентировать экспертов.

Но пока в сети обсуждают последствия действий The Shadow Brokers и их возможные мотивы, эксперты по информационной безопасности изучают опубликованные хакерами материалы. Напомню, что The Shadow Brokers обнародовали два защищенных архива с данными, к одному из которых был приложен пароль. Эту часть дампа хакеры предъявили общественности в качестве доказательства взлома.

Эксперты «Лаборатории Касперского» пишут, что доступный архив содержит около 300 МБ данных, среди которых присутствуют эксплоиты для брандмауэров, различные инструменты и скрипты, под кодовыми названиями BANANAUSURPER, BLATSTING, BUZZDIRECTION и так далее. Возраст большинства файлов – три года, последние изменения датированы октябрем 2013 года.

Тогда как другие исследователи уже тестируют представленные эксплоиты и сообщают о положительных результатах, «Лаборатория Касперского» попыталась установить, связаны ли опубликованные файлы с группировкой Equation Group, как было заявлено. Так как в 2015 году эксперты «Лаборатории» обнаружили Equation Group первыми, это вполне логичный шаг.

«Хотя мы не можем строить догадки относительно личностей взломщиков и их мотивации, равно как и о происхождении этого “краденного клада”, мы может заявить, что несколько сотен инструментов из этого дампа тесно связаны с нашими прошлыми находками, относившимися к Equation Group», — сообщают исследователи.

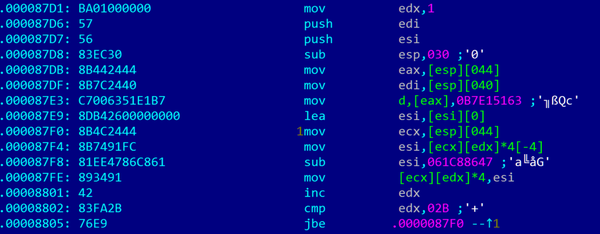

Специалисты «Лаборатории Касперского» отмечают, что имплементация алгоритма RC5/6, которую применяла Equation Group, была очень характерной и ее сложно с чем-либо перепутать. В опубликованных The Shadow Brokers файлах эксперты обнаружили именно эту имплементацию, что, по их мнению, вряд ли может быть простым совпадением.

Специфическая имплементация RC6 в BUSURPER-2211-611.exe (md5: 8f137a9100a9fcc8b512b3729878a373)

«Хотя The Shadow Brokers заявили, что данные связаны с Equation Group, они не предоставили никаких технических доказательств своих слов. Крайне специфическая криптоимплементация доказывает подлинность их заявлений», — резюмируют эксперты.

С подробностями проведенного анализа можно ознакомиться здесь: securelist.com

Новость о том, что хакеры из группы The Shadow Brokers взломали группировку Equation Group, которую эксперты напрямую связывают с АНБ, оказалась подлинной. Исследователи многих компаний уже подтвердили, что опубликованная хакерами информация достоверна, эксплоиты работают, а файлы дампа действительно имеют отношение к Equation Group. Но пока все обсуждают мотивы The Shadow Brokers и строят предположения о том, кто именно скрывается за этим псевдонимом, компании Cisco и Fortinet подтвердили, что среди обнародованных данных есть информация об уязвимостях в их продукции. Причем в продукции Cisco обнаружен 0-day, патча для которого пока нет.

Напомню, что в минувшие выходные группа The Shadow Brokers заявила, что им удалось взломать Equation Group и похитить у них «кибероружие АНБ». Взломщики обнародовали в сети манифест и два защищенных паролями архива. Для одного из архивов хакеры предоставили пароль, — эту часть дампа они выложили в открытый доступ в качестве доказательства.

The Shadow Brokers устроили аукцион по продаже второй части дампа. Хакеры предлагают всем желающим поторговаться за кибероружие и делать ставки, переводя средства на их биткоин-кошелек. Победитель будет лишь один — это будет тот, чья ставка окажется самой высокой. Проигравшим участникам торгов деньги не вернут. Невзирая на странные условия аукциона, The Shadow Brokers уверены в успехе этой затеи: хакеры пишут, что если суммарно будет собрано более миллиона биткоинов (примерно 568 миллионов долларов), то файлы Equation Group будут опубликованы бесплатно и для всех. Дату окончанию аукциона хакеры не называют, вместо этого они планируют принимать решение по ситуации.

Независимые исследователи и эксперты крупных ИБ-компаний сейчас занимаются изучением опубликованной информации, но первые результаты уже были представлены. Так, «Лаборатория Касперского» подтвердила, что файлы подлинные и связаны с деятельностью Equation Group. В свою очередь, издание The Washington Post цитирует двух бывших сотрудников АНБ, которые также подтвердили, что украденные файлы принадлежали АНБ.

Работоспособность эксплоитов из опубликованного архива проверили многие независимые исследователи. Все пришли к выводам, что эксплоиты настоящие и прекрасно работают. Аналогичные выводы сделали и специалисты компании Cisco, опубликовавшие бюллетень безопасности, напрямую связанный с этой утечкой данных.

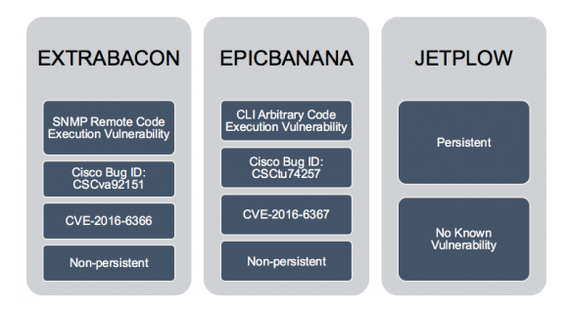

Представители Cisco сообщили, что эксплоиты, представленные в архиве под именами EPICBANANA, JETPLOW и EXTRABACON, направлены на уязвимости в продукции компании. Уязвима модельная линейка ASA, файерволы PIX и Cisco Firewall Services Modules. Специалисты пишут, что эксплоиты направлены на две разных уязвимости, одна из которых (CVE-2016-6367) была устранена еще в 2011 году, а вот вторая — это новый баг в SNMP.

Уязвимость нулевого дня получила идентификатор CVE-2016-6366. Баг связан с реализацией протокола SNMP и затрагивает Cisco ASA, Cisco PIX и Cisco Firewall Services Module. Уязвимость может дать атакующему root-права в системе, что позволит выполнить произвольный код (RCE). 0-day эксплуатирует утилита, представленная в дампе под именем EXTRABACON. EPICBANANA и JETPLOW используют старую уязвимость.

Вслед за компанией Cisco бюллетень безопасности представила и компания Fortinet. Специалисты Fortinet выявили в дампе The Shadow Brokers эксплоит для старых версий FortiGate, вышедших ранее августа 2012 года. Уязвимы версии 4.3.8 и ниже, 4.2.12 и ниже и 4.1.10 и ниже. Версии FortiOS 5.x бага уже не содержат. Fortinet призывала пользователей проверить актуальность ПО и, если нужно, обновиться до версии 5.x или 4.3.9 и выше.

Неизвестная ранее хакерская группировка Shadow Brokers заявила, что она получила доступ к «полному государственному набору» кибероружия, которое она готова продать с аукциона, пишет 16 августа РБК.

В опубликованном на Pastebin сообщении хакеров в качестве доказательства приведен программный код, который, по утверждениям хакеров, предназначен для обхода систем безопасности маршрутизаторов, распределяющих пакеты данных в Интернете.

Shadow Brokers заявила, что продаст лучшие из украденных ею программ покупателю, предложившему самую высокую цену. Группировка требует оплаты в биткоинах. Хакеры также пообещали бесплатно выложить в Интернет часть похищенных шпионских программ, если ей удастся собрать 1 млн биткоинов, что примерно эквивалентно $568 млн.

При этом хакеры предупредили, что взносы за проигравшие заявки на аукцион возвращаться не будут.

Как пишет The Wall Street Journal, эксперты, изучившие опубликованный Shadow Brokers код, заявили, что он, по всей видимости, содержит подлинные программы, которые АНБ использует, чтобы манипулировать компьютерным трафиком или перенаправлять его, когда он проходит через маршрутизатор.

По словам Николаса Уивера, который работает в Международном институте компьютерных наук при Университете Калифорнии в Беркли, код включает программные элементы, которые можно получить только при наличии доступа к компьютерам АНБ и которые могут работать с программами этой спецслужбы, описанными в документах ее бывшего сотрудника Эдварда Сноудена.

Источник:

xakep.ru

xakep.ru

rbc.ru

Внимание! Данная статья была написана более полугода назад, актуальность материала и состояние жизни ссылок не гарантируется! Воспользуйтесь дополнительными параметрами для поиска необходимого вам контента! Приносим свои извинения...