Мобильные платформы вышли на цель №1 для хакеров.

ЭПИДЕМИЯ В APP STORE, МАГАЗИН ПОДВЕРГСЯ АТАКЕ ХАКЕРОВ

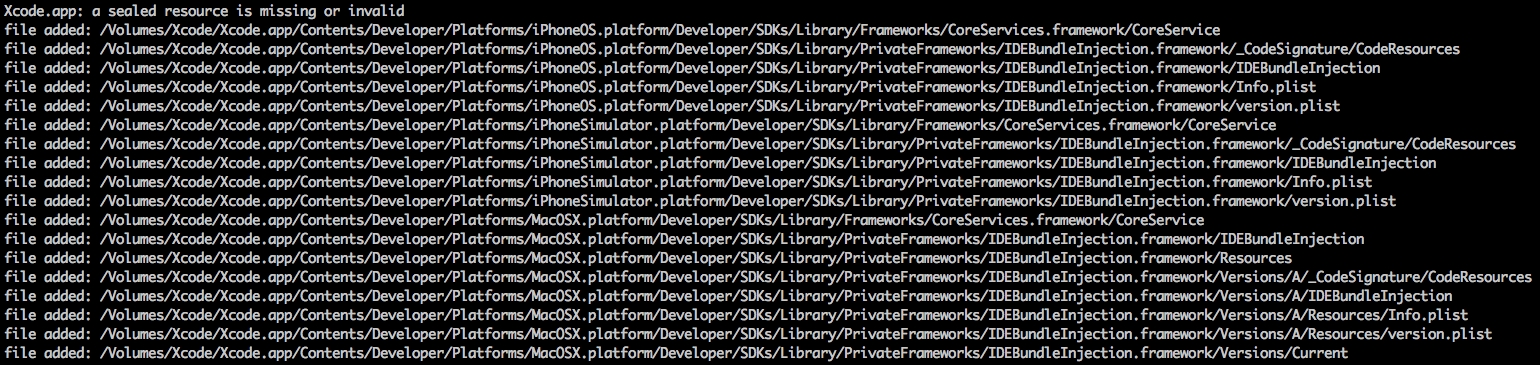

Минувшие выходные стали неспокойными для компании Apple. Хакеры (предположительно, китайские) сумели подделать официальный инструмент Xсode, используемый разработчиками для создания приложений под iOS и OS X, и подменили его фальшивкой. В результате App Store наводнила малварь, созданная при помощи этого поддельного инструмента.

Фальшивый Xcode получил название XcodeGhost и, по словам представителей фирмы Palo Alto Networks, был загружен в сеть через некий китайский сервер, так что следы атаки уводят в Поднебесную.

Исследователи объясняют, что в Китае скорость закачки с серверов Apple очень низкая, поэтому девелоперы часто обращаются к локальным ресурсам. Этим и воспользовались атакующие, распространив в китайском сегменте интернета собственную, фейковую версию Xcode, на глаз неотличимую от настоящей.

Созданные с использованием XcodeGhost приложения получились крайне опасными. Фальшивый инструмент для разработчиков внедрил в легальные и безвредные программы возможность инициировать фишинговые запросы, возможность открывать URL, читать и записывать данные из буфера обмена и другие неприятные трюки. Также зараженное приложение собирает данные об устройстве: номер телефона, UUID, сведения о языке и стране использования, дату, время и так далее.

XcodeGhost собирает данные о системе и приложении

Хотя, по данным экспертов, XcodeGhost не успел развить фактической вредоносной активности, то есть пользователи пострадать не успели, это все равно очень тревожный сигнал. Подобный вектор атак, когда орудием злоумышленников становятся легитимные приложения, уже прошедшие все проверки App Store, может стать крупной проблемой. Напомню, что подобную технику для проникновения в официальный магазин приложений также разработало ЦРУ.

XcodeGhost переправляет собранную информацию на C2 сервер

Точный масштаб проблемы не совсем ясен. Так, китайская фирма Qihoo360 Technology Co заявляет, что в App Store было обнаружено 344 вредоносных приложения, созданных с помощью XcodeGhost. В то же время представители Palo Alto Networks пишут лишь о 39 таких приложениях. Как бы то ни было, Apple все выходные занималась экстренной очисткой официального магазина.

В числе пострадавших приложений, предсказуемо, оказались в основном популярные в Китае приложения, сильно пострадал именно местный сегмент App Store. Использование XcodeGhost было подтверждено в месенджере WeChat (600 млн активных пользователей в месяц), сканере визиток CamCard и китайском конкуренте Uber — Didi Chuxing.

«Мы удалили из App Store все приложения, созданные при помощи данного поддельного инструмента, — сообщила Reuters представитель Apple Кристин Монаган (Christine Monaghan). — Сейчас мы проводим разъяснительную работу с девелоперами, чтобы убедиться, что они используют настоящую версию Xcode для создания своих программ».

Текущую неделю определенно нельзя назвать удачной для официальных магазинов приложений. Сначала китайские хакеры наводнили малварью App Store, а теперь сложнейшее вредоносное приложение обнаружили в Google Play.

Обнаружили малварь, замаскированную под игру для тренировки мозга BrainTest, специалисты компании Check Point. Приложение публиковалось в Google Play дважды – первый раз 24 августа текущего года (приложение было удалено), а затем 15 сентября. По статистике магазина, «игру» установили 100 000-500 000 раз. По данным Check Point, пострадать могли до миллиона пользователей.

Приложение использовало сразу ряд техник, чтобы избежать обнаружения и успешно пройти все проверки Google Play. В частности, BrainTest умело определять, не используется ли там, где оно запущено, IP или домен относящийся к Google Bouncer. В случае положительно ответа, приложение не проявляло никакой вредоносной активности, за счет чего и прошло все проверки магазина. Кроме того, малварь использовала техники timebomb, reflection, загрузку динамического кода и инструмент для обфускации кода, созданный компанией Baidu (что заставило экспертов предположить, что за атакой снова стоят китайские хакеры). Суммарно все это сделало реверс инжиниринг приложения весьма сложным. Эксперты уверяют, что BrainTest, это выход на новый уровень изощренности среди мобильных угроз.

Для повышения привилегий в системе, приложение использовало четыре эксплоита. Также злоумышленники применяли два системных приложения, неусыпно следивших за тем, чтобы BrainTest не удалили – они попросту восстанавливали удаленные компоненты малвари в системе. В итоге, избавиться от заразы окончательно можно только перепрошив устройство.

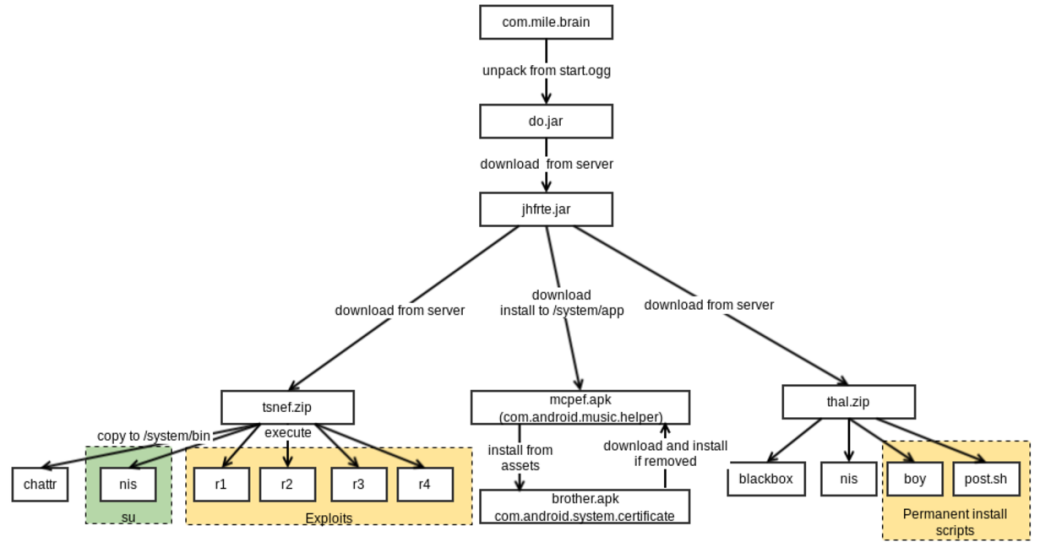

BrainTest состоял из двух частей: приложения, скачиваемого из Google Play (распакованное – com.mile.brain, запакованное – com.zmhitlte.brain ), и бекдора, который устанавливало первое приложение. Бекдор содержит два системных приложения: mcpef.apk и brother.apk, которые присматривают друг за другом, а также скачивают и выполняют любой код, какой им прикажут.

Приложение из Google Play содержало зашифрованный java-архив start.ogg. Он порождал расшифрованные файлы и отсылал запрос командному серверу, передавая злоумышленникам данные о конфигурации устройства. Ответ сервера включал в себя ссылку на файл jhfrte.jar, который осуществлял проверку на root и скачивал эксплоит, чтобы получить root-права. Затем jhfrte.jar скачивал с сервера mcpef.apk, которое устанавливалось как системное приложение.

mcpef.apk, в свою очередь, скачивало с сервера второе приложение — brother.apk, а также следило за тем, чтобы из системы не удалялись другие компоненты малвари и, в случае необходимости, их переустанавливало. Приложения brother.apk и mcpef.apk обладают одинаковой функциональностью, то есть оба могут восстановить вредоноса в системе.

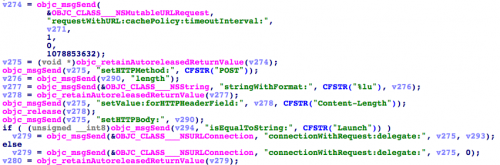

«Если Google Bouncer не обнаружен, приложение запускало «часовую бомбу» (time bomb), которая инициировала передачу данных каждые два часа на 20 секунд. «Часовая бомба» приводила в действие распаковщик. Он расшифровывал файлы java-архива start.ogg и динамически загружал их методом «a.a.a.b», — поясняют специалисты Check Point.

blog.checkpoint.com

Внимание! Данная статья была написана более полугода назад, актуальность материала и состояние жизни ссылок не гарантируется! Воспользуйтесь дополнительными параметрами для поиска необходимого вам контента! Приносим свои извинения...

Внимание! У статьи пока нет комментариев, оставьте первым свой комментарий?